Le spécialiste de l’hébergement NBS System explique dans une lettre ouverte aux clients et partenaires les perturbations causées par l’attaque DDOS survenue notamment dans la nuit du 10 au 11 octobre.

Le mail de NBS System

Cher client ou partenaire,

Vous avez peut-être noté, depuis la semaine dernière, 2 périodes de ralentissement ayant eu lieu en soirée, ainsi qu’une inaccessibilité complète pendant 2h dans la nuit du lundi 10 au mardi 11 octobre, de 23h30 à 1h30 du matin.

Un de nos clients a été ciblé par une attaque de grande envergure, qui a provoqué un engorgement plus large. Cette attaque a rendue indisponible plusieurs dizaines de milliers de sites chez plusieurs hébergeurs et mis à mal les connexions entre quatre opérateurs télécom de premiers plan.

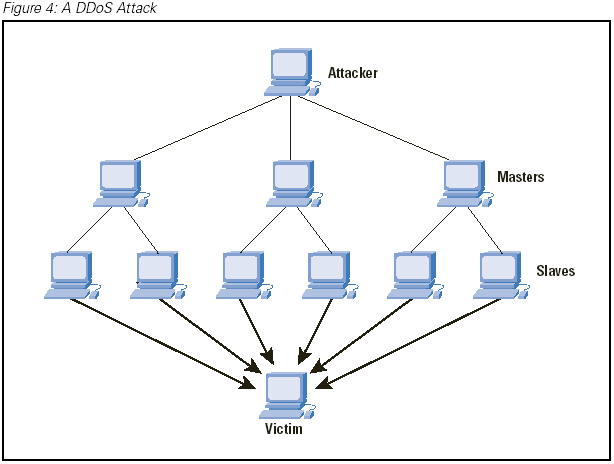

Nos recherches ont abouti à la découverte d’une menace aussi terrible qu’efficace. En effet, depuis le 4 octobre 2011, un outil d’une rare puissance de feu circule dans les milieux du piratage, tirant profit de failles dans certains serveurs de jeux en ligne (quake 3, half life, …) et utilisant des serveurs, situés chez des hébergeurs « low cost », afin d’amplifier des attaques de type Déni de Service distribué (ou DDoS).

Ces attaques prennent la forme d’une quantité de trafic hors du commun (plusieurs Gigabits de données par seconde) et ont pour objectif d’engorger des réseaux opérateurs, hébergeurs ou encore rendre inaccessibles des sites institutionnels de grande envergure. Nos recherches nous ont appris que des clients d’autres hébergeurs ont été récemment victimes de ces mêmes attaques, ainsi que des opérateurs télécoms et certains connecteurs de payement. Ces attaques ont été rendues accessibles à n’importe quel informaticien moyen grâce à l’apparition d’un outil d’une grande simplicité mais très ingénieux et efficace.

Pour rentrer un peu plus dans le détail, ces attaques prennent la forme de flux de données de type UDP, une forme de communication sur Internet qui ne requiert aucun contrôle, et permet de falsifier l’origine du trafic. La perversité de ce type d’attaque provient du fait que le nombre d’attaquants est démultiplié et amplifié, et que même un blocage par type de trafic n’empêche pas ce dernier de se rendre jusqu’à l’infrastructure visée. À ce jour, *aucune* parade ne permet de contourner cette menace, si ce n’est la désactivation de l’adresse IP ciblée. Une simple connexion ADSL de particulier peut se voir amplifier jusqu’au point d’envoyer plus de 50 Mb/s de trafic.

Depuis mardi, NBS System, par le biais de son département sécurité, a mis en place une « task force » de confrères, impliquant une large majorité des sociétés de sécurité du territoire, ainsi que les services d’état tels que l’ANSII (Site de l’ANSSI)

Nous avons également porté plainte à la BEFTI (Brigade d’Enquêtes sur les Fraudes aux Technologies de l’Information), et vous invi

tons, si vous le souhaitez, à vous porter partie civile conjointement sur notre plainte.

Nous restons en état d’alerte maximale pendant une durée indéterminée, et vous informerons dès que possible des évolutions de cette enquête. Plusieurs CERT suspectent que cette attaque d’un nouveau type pourraient être aussi derrière certaines indisponibilités d’autres sites et systèmes majeurs. Nos équipes sont en train de mettre au point un contournement, dans le cadre de notre offre de Très Haute Sécurité à venir.

Nous sommes bien évidemment à votre service pour toute demande d’information supplémentaire.

Et vous avez vous été victime de ralentissement?

PS: suite à mon échange avec Philippe Humeau – directeur général NBS, je tiens à apporter des précisions sur cet article:

- Cet article a pour vocation de préciser la bonne communication effectuée par le groupe NBS System.

- Je tiens par ailleurs à mettre en avant la clareté des explications fournies par la direction.

- J’ai eu l’occasion de travailler avec NBS, et j’ai toujours été satisfait.

Ces propos nécessitent un correctif.

1°) Nous ne sommes pas un hébergeur low cost mais un infogérant à valeur ajouté. Un hébergeur low cost c’est, par exemple, OVH, 1&1, rackspace ou Dédibox, qui ne fournissent pas de services ou d’accompagnement du client mais juste de l’énergie, du hardware et de la bande passante.

2°) Cette lettre était à destination de nos clients et de leurs partenaires de développement et n’a pas pour vocation à être publiée sans notre accord sur quelque support que ce soit. Ce n’est pas une « lettre ouverte » et nous n’avons accordé aucun droit de citation à aucune personne sur ce sujet.

3°) De même, nous ne nous excusons pas, car nous n’en sommes pas responsable, mais expliquons ce qui s’est produit. Cela permet à nos clients de pouvoir se joindre à la plainte que nous avons déposé. Dans l’intervalle, notre équipe à mis au point des contres mesures et préparé une action commune avec les CERT et plusieurs cabinets d’expertise car cette attaque dépasse largement, en ampleur et en dangerosité, ce qui peut se produire habituellement.

4°) Sachez que nous faisons face ici à un nouveau type de DDOS, qui n’a rien d’anodin et que les autorités de l’état travaillent de concert avec nos équipes à l’identification et à la mise hors service de ces systèmes, qui dépassent de très loin ce que peut envoyer un botnet (ce qui n’est pourtant déjà pas négligable).

Merci donc d’apporter les modifications nécessaire à votre article.

Tout d’abord merci de votre réponse rapide.

C’est avec le plus grand plaisir que je corrige ce quiproquo.

Cordialement.

Loïc